Noya 駭客事件的最終更新

奇怪。。。

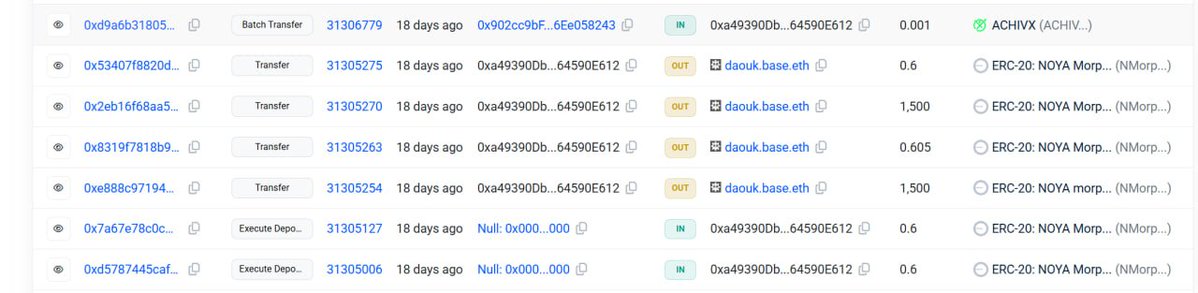

Noya Morpho USD 循環保險庫

它的合約建立者是 0xa49390DbB63cf77753dA5D2a3d0D9dd64590E612

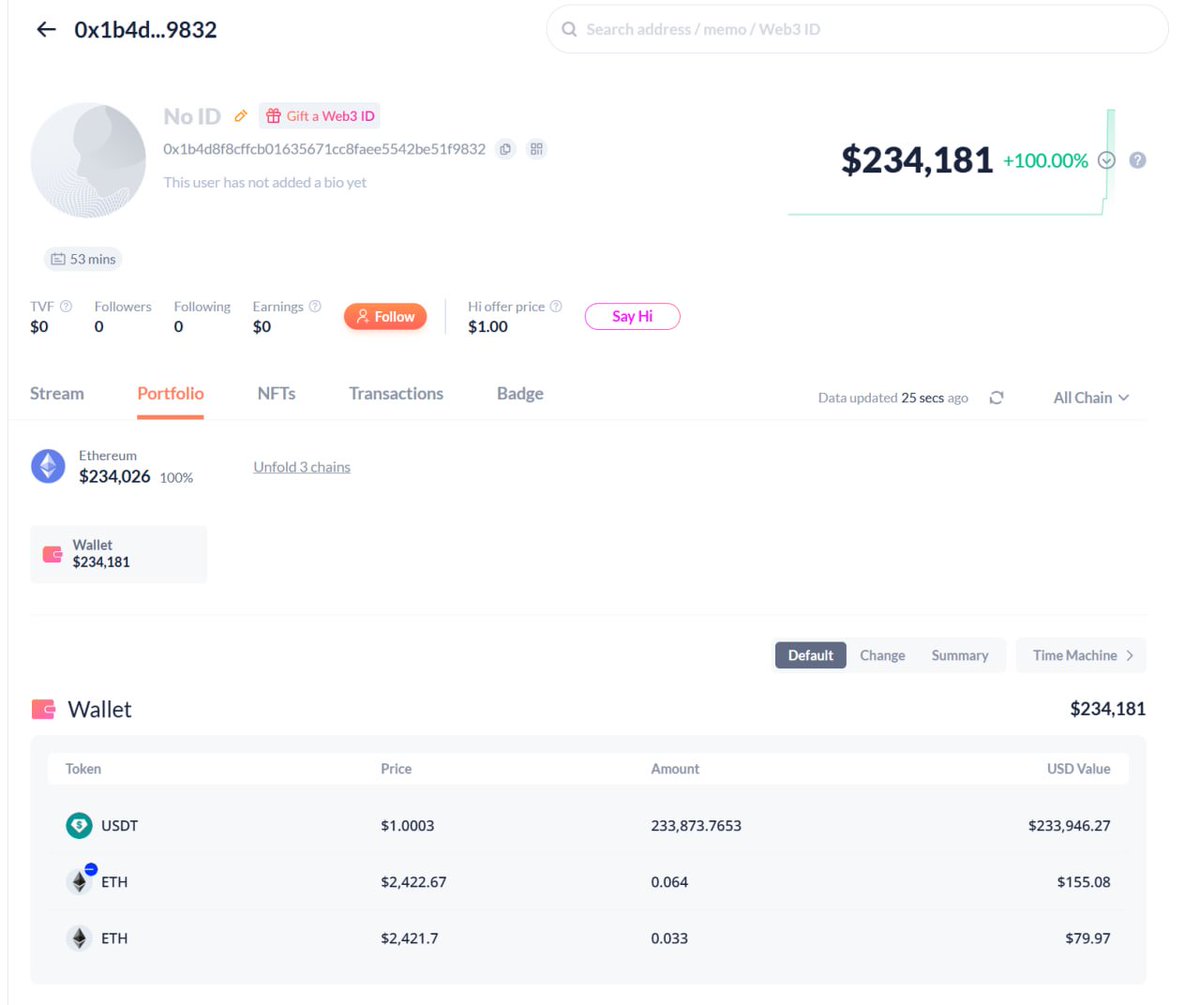

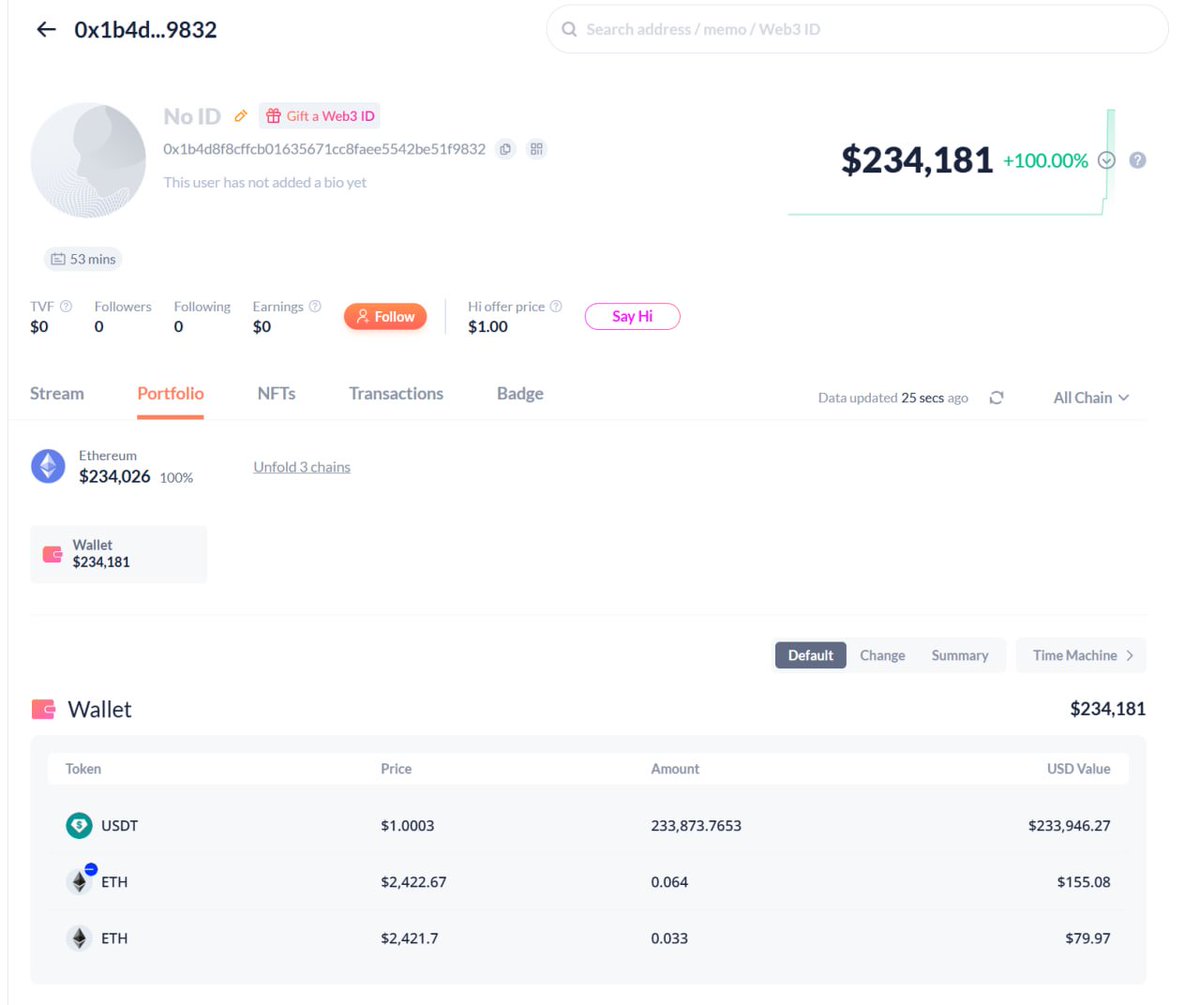

但現在贓款在 0x1b4d8f8cffcb01635671cc8faee5542be51f9832 (Ethereum)

但是向該地址發送 gas 費的位址是 0xa49390dbb63cf77753da5d2a3d0d9dd64590e612

????

這是怎麼?!?!??!

Gas 費轉帳 TxID

自我駭客攻擊?成功追回被盜資金?或者僅僅因為合約錯誤,資金轉移到了開發者的隨機位址?

@hackenclub @code4rena @OptimisticOmni @NetworkNoya @KaitoAI

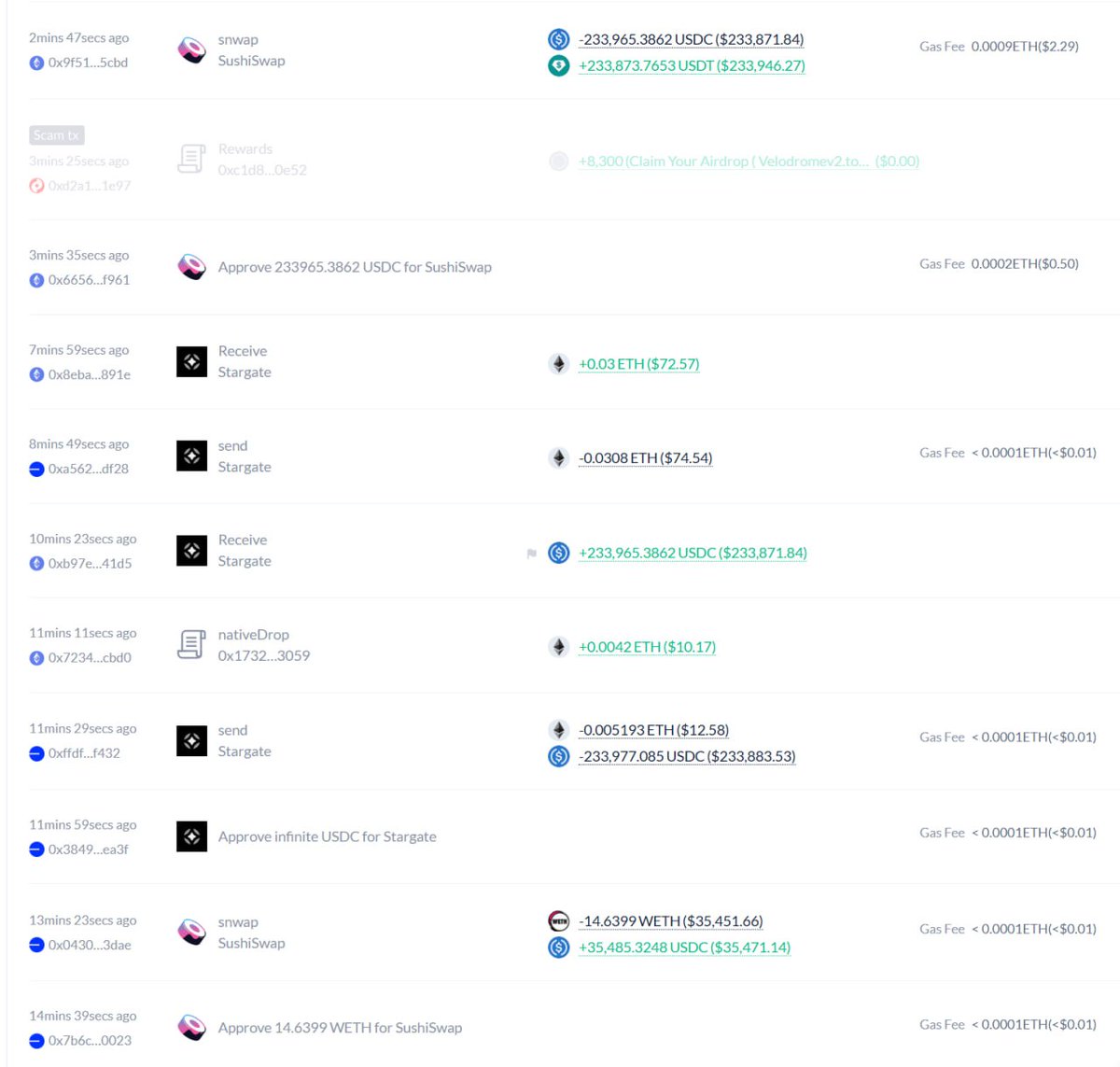

駭客已經將被盜資金轉移到另一個位址,並使用 Stargate 將資金轉移到 ETH 網路。

他將ETH換成了USDC,

通過 Stargate 將所有 USDC 橋接到 Ethreum 網路,並將 USDC 換成 USDT......

向該地址發送 gas 費的位址是 0xa49390dbb63cf77753da5d2a3d0d9dd64590e612,

自從兩周前這個進入 Noya 保險庫,並以 10 USDC 的增量檢查它以來,看起來它一直在為駭客攻擊做準備。

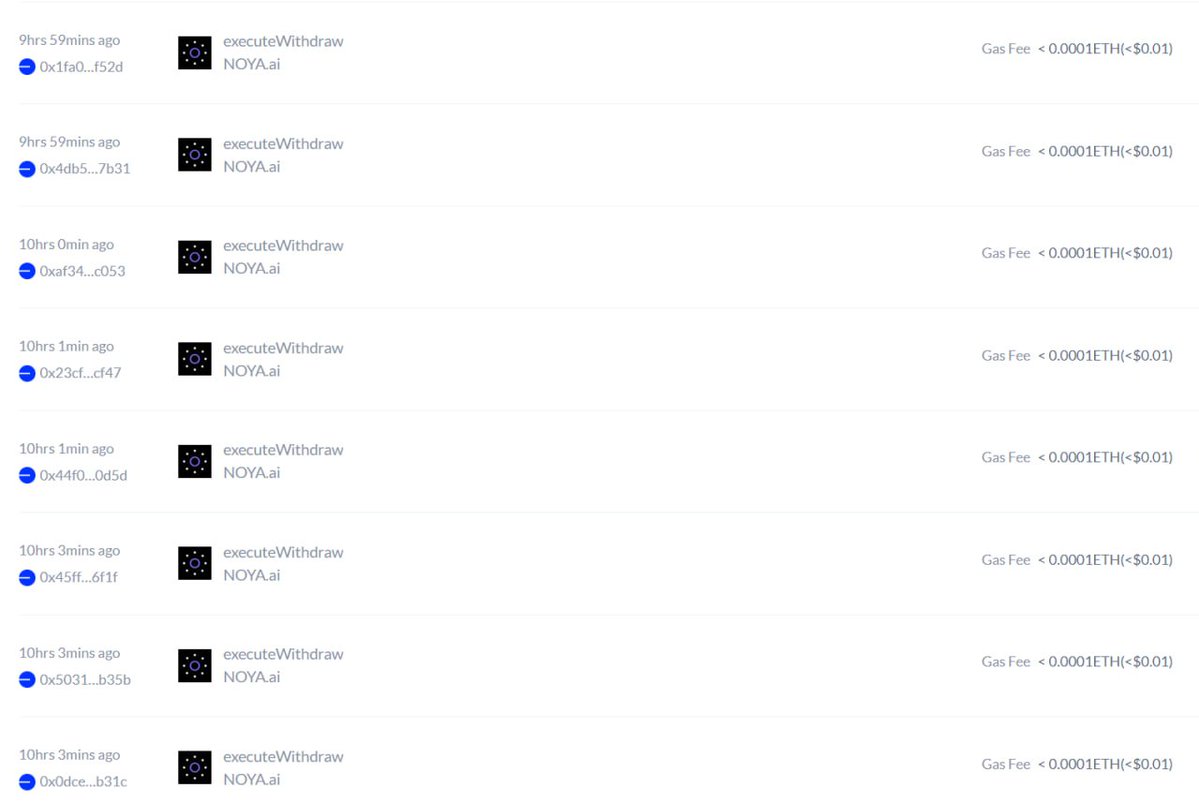

我不知道那是多少小時前的事了,但駭客每 2 分鐘就這樣向保險庫進行一次空交易。

但仔細看,似乎是位址,0xa4......e612 用這個位址真假,一開始存入 1500 美元給 @NetworkNoya 金庫,然後他將證明代幣發送到名為 daouk.base.eth 的 BNS,

這個位址有 160,000 美元...這是駭客嗎?!

該位址還用於向 Binance、Bybit、Kucoin 等存款和取款。

@OptimisticOmni @hackenai @code4rena

3,389

7

本頁面內容由第三方提供。除非另有說明,OKX 不是所引用文章的作者,也不對此類材料主張任何版權。該內容僅供參考,並不代表 OKX 觀點,不作為任何形式的認可,也不應被視為投資建議或購買或出售數字資產的招攬。在使用生成式人工智能提供摘要或其他信息的情況下,此類人工智能生成的內容可能不準確或不一致。請閱讀鏈接文章,瞭解更多詳情和信息。OKX 不對第三方網站上的內容負責。包含穩定幣、NFTs 等在內的數字資產涉及較高程度的風險,其價值可能會產生較大波動。請根據自身財務狀況,仔細考慮交易或持有數字資產是否適合您。